Depuis quelques années, les objets connectés se multiplient dans les logements, mais aussi dans les bâtiments tertiaires et collectifs. Cette prolifération permet de simplifier la vie des occupants d’un bâtiment, mais présente également des risques à prendre très au sérieux pour leur sécurité et celle de leurs données. Se prémunir contre d’éventuels piratages est aujourd’hui nécessaire et les solutions se multiplient.

Véritable révolution industrielle, le secteur des objets connectés a connu une croissance impressionnante ces deux dernières années. Il en existe pour tous les usages et pour toutes les bourses, allant du frigo connecté aux bracelets pour mesurer l’exposition aux UV, en passant par la voiture communicante. Les objets connectés envahiront bientôt notre quotidien, nous permettant d’interagir avec eux en temps réel et pour des usages variés. La révolution de l’internet mobile ne s’est pas faite en douceur. On était habitué jusque-là à des innovations par améliorations successives de l’ancêtre WAP, mais c’était sans compter sur l’arrivée brutale de l’iPhone et d’Androïd, qui ont bouleversé le marché. Même constat concernant l’IoT (Internet of Things), qui constitue une rupture importante. La connectivité s’adapte aujourd’hui aux usages et permet de rendre communicant chaque objet de notre quotidien.

L’IoT prolifère

Encore au stade de discussions et d’expérimentations il y a peu, les prévisions pour 2015 laissent perplexe : selon une étude de l’institut GFK, le marché de l’Internet des Objets devrait atteindre un chiffre d’affaires de 400 millions d’euros pour l’année 2015. Les objets connectés sont devenus un secteur stratégique, fait assimilé par la plupart des géants de l’internet, lancés dans une course aux rachats. L’an dernier, Google a déboursé la somme impressionnante de 3,2, milliards de dollars pour racheter Nest Labs, start-up fabricant le premier thermostat connecté ainsi que Dropcam (caméra connectée) et Revolv (Smart Home). Et les exemples sont nombreux, comme Intel, qui s’est offert Basis début mars, le spécialiste des objets connectés pour la somme de 100 millions de dollars et Samsung qui a racheté SmartThings, une plateforme pour objets connectés. Un secteur très porteur, qui devrait poursuivre sa croissance exponentielle pour un parc prévu en 2020, de 50 à 80 milliards d’objets connectés dans le monde.

Il en existe de toutes sortes, pour n’importe quelle utilisation, allant des applications médicales au contrôle d’accès, parfois portés à même le corps. Ces objets, truffés de capteurs, jouent le rôle de périphériques et communiquent à distance avec un smartphone, une tablette ou une box ADSL servant de « hub ». Ces derniers traitent les informations fournies par les objets eux-mêmes. Il en découle donc une foultitude de données diverses, dont une partie est stockée dans l’objet et une autre transmise à l’unité centrale. Des données qui offrent à un utilisateur d’objets connectés un aperçu sur ses consommations diverses, ses aptitudes sportives, son état de santé, ou encore ses déplacements. Seul problème, si l’utilisateur a accès à ces données, il n’est pas le seul. Qu’il s’agisse d’un hacker ou même d’un opérateur, ces données sont récupérables et exploitables si elles ne sont pas sécurisées.

Des risques à considérer

Parmi les cas de piratage effectifs, l’un des plus remarquables est celui observé il y a moins d’un an, sur un réfrigérateur connecté : un jour, cette famille sans histoires a eu la surprise de recevoir une visite de la police à son domicile. La raison évoquée, la présence d’un site pédophile, hébergé au sein du domicile. Après perquisition de l’ensemble du matériel informatique de cette famille connectée, le signal persiste. En réalité, des hackers ont utilisé le serveur du frigo connecté pour héberger le site. Un exemple encore sans trop de conséquences et qui peut décrocher un sourire, mais l’histoire peut se terminer beaucoup plus violemment parfois. Dans certains cas, surtout en ce qui concerne les intrusions dans un bâtiment ou un véhicule par exemple, l’infraction ne peut pas être constatée par les experts, car il s’agit en fait d’une cyber-infraction, sans marques physiques. Compte tenu de cette impossibilité à constater l’infraction, il est possible pour une compagnie d’assurance de se retourner contre l’assuré pour fraude, sans que ce dernier ne puisse se défendre.

Risque pour les usagers

Parmi les possibilités d’attaques ou d’utilisation de données observées par piratage, deux types se distinguent. La sécurité des personnes d’abord, constitue le facteur de risque le plus important. Il est induit par la prise de contrôle par un hacker d’un objet connecté, lui permettant de l’utiliser à sa guise à la place de son utilisateur. Par exemple, beaucoup de contrôles d’accès déployés dans nos bâtiments ne résistent pas à des attaques de ce type. D’après Gildas Avoine, Professeur en cryptologie et en sécurité informatique à l’INSA Rennes, un tel piratage est assez simple : « J’ai fait faire l’expérience à des étudiants sur un système de contrôle d’accès. Ils sont partis avec une connaissance proche de 0 sur ce type de système. En quelques jours, ils avaient réussi à faire un clone de la carte d’accès. » Pourtant, toutes les protections ne se valent pas et dans certains cas, le dispositif montre un peu plus de résistance : « Il y a certains systèmes que l’on sait faibles. Si vous prenez un système qui a déjà été cassé, vous téléchargez les outils sur internet et vous entrez dedans. Par contre, si vous prenez un système qui n’est pas encore cassé, ça va demander un travail lourd pour essayer de le casser et les étudiants en seraient certainement incapables. Malheureusement, en termes de contrôle d’accès, la majorité des systèmes que l’on trouve sur le marché sont faibles. »

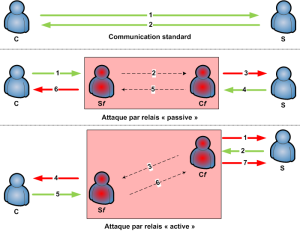

Il est également possible de prendre le contrôle d’une voiture ou du système de contrôle d’accès d’un bâtiment, par le biais d’une simple « attaque par relais », menée par un hacker. Cette attaque consiste à relayer la communication entre le lecteur du contrôle d’accès et la carte d’accès, à l’aide par exemple de deux téléphones portables : l’un est situé à côté du lecteur pendant que l’autre est à côté de la carte de la victime, par exemple lorsque cette dernière laisse son portefeuille dans sa veste au vestiaire.

Risque pour la donnée

Vient ensuite le problème de la sécurité des données des consommateurs d’objets connectés. Prenons le cas par exemple d’un bâtiment, dont les consommations et les usages divers sont surveillés et analysés par un dispositif de comptage intelligent (smart metering). Les informations fournies par un tel dispositif sont gardées un certain temps par l’objet (compteur), ou la carte et par le serveur avec lequel il communique. Selon Gildas Avoine, c’est sur ce point qu’il serait possible d’apporter certaines améliorations : « Aujourd’hui la vraie question qu’il faut se poser est : a-t-on vraiment besoin de garder ces informations à ces endroits ? Si vous êtes intégrateur, fabricant et que vous mettez sur le marché une solution, c’est la première question qu’il est nécessaire de se poser. » Il faut donc séparer les données primordiales, essentielles au fonctionnement de l’objet et les données privées, issues de l’utilisation de l’objet par le consommateur. Concernant les données primordiales, il est possible de les sécuriser par chiffrement. Pour les données privées, la façon la plus sûre de les sécuriser est donc de les détruire ou de les transmettre à l’unité centrale dans un délai assez court après leur apparition.

Risque d’utilisation des données

La donnée est aujourd’hui une ressource qui vaut cher. Il est donc tout à fait possible pour un opérateur d’objets connectés de récupérer l’ensemble des données de consommation quelles qu’elles soient, pour les réutiliser, ou pire, les revendre. Cette question est d’ailleurs un point essentiel et les entreprises du secteur en sont souvent conscientes, comme nous l’explique Dimitri Carbonnelle, fondateur de Livosphere : « Si les entreprises surveillent leurs clients, elles savent que personne n’achètera leurs produits. Nest ne fournira pas ses données à Google, sauf en cas d’acceptation de la part de l’utilisateur. C’est le consommateur qui a la maîtrise de ses données, il lui appartient donc d’y prendre soin et de ne pas les partager n’importe comment et avec n’importe qui. » Le problème avec les objets connectés est donc le même que pour Internet ou Facebook. Il est également nécessaire pour éviter les risques, de préférer à des produits peu connus, ceux développés par des entreprises établies et connues.

Une question de volonté

« Le traitement sérieux de la question du piratage dépend de la volonté du fabricant et des moyens techniques qu’il est prêt à mettre en place », explique Pierre de Beaucorps, président et co-fondateur de la start-up Domora. En effet, la question de la sécurité dépend du bon vouloir des entreprises, mais est également confrontée à un principe de réalité. Depuis quelques années, de petites entreprises germent un peu partout dans ce secteur en pleine expansion. Aux vu des coûts de développement de ces objets high-tech, il en va de la réussite financière d’une start-up de mettre sa solution sur le marché la plus rapidement possible, pour rentabiliser son investissement. Point confirmé par Gildas Avoine, qui apporte une précision : « De manière générale, la sécurité s’améliore dans l’informatique ubiquitaire. C’est la prolifération des objets communicants et des solutions qui font exploser les risques. » Avant d’ajouter : « Ce que l’on trouve sur le marché aujourd’hui a un niveau de sécurité relativement faible. Il est possible de faire beaucoup mieux. »

L’obligation de sécuriser l’usage et les données de ces objets connectés

« Pour le moment il n’existe aucune contrainte législative portant sur l’utilisation des données des usagers par les fabricants, cette question dépend donc du bon-vouloir des exploitants. » Explique Pierre de Beaucorps. En effet, si la CNIL oblige les entreprises à faire une demande auprès des consommateurs au sujet de l’utilisation des données nominatives, rien n’est prévu aujourd’hui concernant l’utilisation des données générales. Il est donc possible pour un fabricant de savoir comment, quand, et à quelle fréquence le consommateur fait usage de sa solution, permet pour le cas d’un réfrigérateur de savoir ce qu’il consomme… En revanche, la CNIL travaille activement pour poser très prochainement un cadre législatif à l’usage et réutilin de ces données. Bref, si ces informations sont évidemment moins sensibles pour les consommateurs, elles peuvent constituer une manne pour les exploitants. Mais selon Dimitri Carbonnelle, les entreprises auraient tort de s’y risquer : « Quand un exploitant utilise les données de ses consommateurs ou les revend à leur insu, ça finit toujours par se savoir et provoquera la fuite de ses clients. La question de la confiance est essentielle pour les entreprises et la plupart l’ont bien compris. »

D’un autre côté, il est important de rappeler que certaines données permettent à l’exploitant d’améliorer son système et d’offrir davantage de services à l’utilisateur. Certaines informations sont donc nécessaires pour une utilisation optimale du produit. La question de la confiance entre l’exploitant et l’utilisateur quant à l’utilisation des données est donc un point clé et un équilibre fragile qu’il convient de respecter.

Les solutions pour se prémunir contre le piratage

Avant toute chose, il faut savoir que la manière la moins onéreuse de mettre en place un système de sécurité, est de le prévoir au moment de la conception de l’objet connecté. Sinon, il est possible d’améliorer sensiblement le niveau de sécurité en optimisant la gestion des informations présentes dans les serveurs ou les objets connectés eux-mêmes. Enfin, pour les informations nécessaires au fonctionnement de l’objet, il est préférable de mettre en place un système de sécurité renforcé et de chiffrement des données ou encore de sécurisation de leur transmission par l’envoi d’informations parcellaires. Mais inutile de rappeler que cela ne fait que compliquer le travail d’un pirate qui dans la plupart des cas, s’il le veut vraiment, parviendra à s’introduire dans la plupart des systèmes de sécurité. Dans le cas des objets connectés, un élément vient compliquer le problème : chaque application est un cas particulier. Il est ainsi difficile de mettre en place un système de sécurité générique, applicable à l’ensemble des objets connectés ou des serveurs.

Si la théorie semble inquiétante, la pratique l’est souvent un peu moins. Le nombre de cas effectifs de piratage reste encore relativement faible. Mais à en croire Dimitri Carbonnelle, « il risque d’y avoir cette année des hackings massifs d’objets connectés », principalement en raison des faibles niveaux de protection et de leur prolifération impressionnante. Nous sommes donc dans une phase de transition. A l’image des ordinateurs, les objets connectés seront nettement plus protégés dans quelques annéesLa question de la sécurité de ces nouveaux venus du monde de la high-tech est donc une question qu’il est nécessaire de traiter convenablement. C’est d’ailleurs une des principales questions sur laquelle la sélection devrait se faire, entre les entreprises qui vont prendre de l’importance et celles qui vont disparaître dans l’année ou les quelques années à venir.

L’agence de conseil The Links a réalisé une étude afin de fournir un aperçu du marché des objets connectés.

Il ressort de cette étude que:

68% des Français ont l’intention d’acheter un objet connecté. Parmi eux, 59% le feraient pour équiper leur auto, 56% pour équiper leur maison, 52% pour une utilisation multimedia, et 47% pour surveiller leur santé ;

43% sont curieux, 27% dubitatifs, 11% craintifs, 9% réfractaires, et 10% seulement se sentent enthousiastes ;

Pour 89% du panel interrogé, « les objets connectés peuvent rendre des services intéressants » et 83% affirment que les objets connectés « vont s’ancrer durablement dans notre quotidien ».

Cependant, ils peuvent être perçus comme un danger pour la santé (69% des interrogés) ou facteur d’une certaine intrusion dans la vie privée (76%).