Avec l’émergence de l’IoT, les solutions dématérialisées via smartphone fleurissent dans le bâtiment. Pour le contrôle d’accès, ces solutions peuvent faire gagner du temps au gestionnaire et optimiser l’accès au bâtiment. Cependant, comme pour l’ensemble de ses applications, l’IoT pose un problème de sécurité et seules les dernières générations de smartphones sont compatibles. Solution complémentaire ou centrale de contrôle d’accès, quel avenir pour les solutions dématérialisées ?

Selon une étude du cabinet d’analyse américain Gartner, 20 % des entreprises favoriseront un système de contrôle d’accès par smartphone aux traditionnels badges d’ici à 2020. En 2016, ils n’étaient que 16 % à utiliser ces technologies.

Le smartphone présente des avantages indéniables

S’il est utilisé comme identifiant dans un système de contrôle d’accès d’un bâtiment, le smartphone affiche des avantages de poids. Tous les usagers du bâtiment en sont normalement pourvus et il est bien plus rare d’oublier son téléphone, toujours dans la poche, que son badge, qu’il est assez aisé d’égarer. Cette solution permet également d’éviter la fabrication et le paramétrage de badges physiques, dont la gestion devient ardue lors de l’accueil de nouveaux collaborateurs ou du départ d’autres. Enfin, le principal avantage des systèmes de contrôle d’accès par badge est d’identifier précisément et nominalement l’ensemble des collaborateurs présents dans le bâtiment à un moment donné.

Des solutions existent

Ces systèmes de contrôle d’accès dématérialisés peuvent se développer sous deux formes : il peut s’agir du système de contrôle d’accès central du bâtiment, gérant les entrées et sorties de l’ensemble des collaborateurs et des visiteurs, ou d’un système secondaire, venant se greffer à une solution de contrôle d’accès classique, pour gérer les visiteurs ou les prestataires de services, mais ne prenant pas en compte les salariés. Ces deux solutions sont potentiellement distinctes et leur installation dépend du besoin des clients.

Pour le moment, au vu de l’avancée des différentes technologies, seuls les systèmes annexes ont atteint leur niveau de maturité. « Chez CDVI, nous développons la solution BOX CODE, qui sera présentée en fin d’année. Il s’agit d’un digicode® virtuel, qui s’appuie sur une technologie sécurisée qui dialogue en Bluetooth avec le smartphone. Elle permet la gestion des visiteurs et des services, via une application qui génère un code, valide pendant une période définie. Cela permet donc de générer un code unique pour chaque usager, ce qui n’est pas le cas avec les systèmes de contrôle d’accès actuels, et apporte davantage de sécurité et de traçabilité. Cette solution fonctionnera sur Android et iOS », explique Pascal Le Roux, vice-président de CDVI et vice-président d’IGNES.

Gérer le personnel extérieur

Autre solution, le lecteur « MACE », développé par la société Nedap, pour régler la problématique de ses clients pour la gestion du personnel extérieur (stagiaires, travailleurs courte durée, visiteurs…). Emmanuel Figueiredo, directeur technique de Nedap France, explique : « L’objectif est d’optimiser le processus de délivrance du badge et ainsi de faciliter le premier accueil. Le badge n’est donc pas physique, mais porté par un smartphone. Cette solution ne demande donc aucune délivrance de badge : suivant le smartphone dont dispose le visiteur, un identifiant lui sera affecté, qui pourra être un QR Code, un identifiant Bluetooth ou un identifiant NFC, à présenter devant le lecteur MACE. » Cette solution, pour le moment destinée au personnel extérieur, peut être envisagée pour la gestion du personnel permanent. « Dans ce cas, il est nécessaire d’utiliser des systèmes intégrant un plus grand niveau de sécurité, comme les puces RFID, qui équipent les derniers modèles de smartphones. Cette solution pourrait également s’appuyer sur le Bluetooth, qui permet une longue distance de lecture lorsque convivialité et facilité sont requises. Lorsque les distances de communication sans fil sont importantes, il serait envisageable pour un hacker d’en contourner la protection en toute impunité », poursuit l’expert.

Ce système de contrôle d’accès dématérialisé n’a donc pas encore atteint son stade de maturité, mais les possibilités de développement et les technologies nécessaires existent : le NFC, régi par la norme 14443 RFID, est entièrement sécurisé. Mais tous les smartphones actuels n’embarquent pas de puce RFID et il faudra donc attendre quelques années avant de pouvoir utiliser pleinement cette technologie.

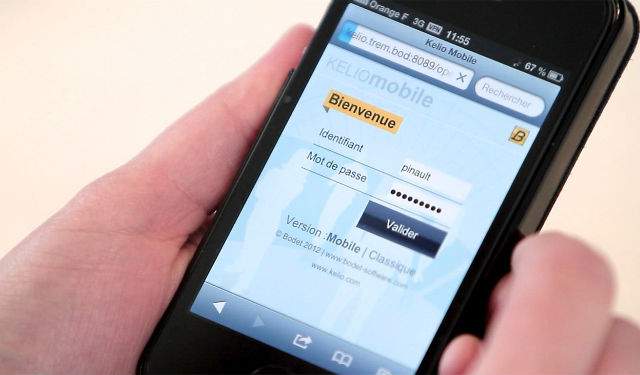

Les visiteurs, grands oubliés du contrôle d’accès

D’autres solutions, destinées à la gestion des visiteurs, permettent aussi la transmission d’informations et l’organisation des rendez-vous et des livraisons. C’est le cas de Kelio Mobile Accès, développée par Bodet Software. Son fonctionnement est simple : un formulaire à remplir est envoyé aux visiteurs, permettant de générer un QR Code unique. Les visiteurs scannent ensuite le QR Code directement depuis leur smartphone sur la borne tactile située soit dans un sas, soit à proximité de l’hôtesse d’accueil. Les formulaires renseignent sur la date et l’heure du rendez-vous, le contact en interne, son adresse mail, mais également, le cas échéant, sur les consignes de sécurité, les pointures et les tailles des EPI pour les sites industriels… De son côté, la personne visitée doit également notifier son rendez-vous dans le logiciel. Un mail est ensuite émis au moment de la formalisation du rendez-vous et peut également être envoyé aux deux parties la veille de la rencontre. Au moment de l’arrivée du visiteur, un SMS ou un mail de notification est envoyé à l’hôte. « Ce scénario est le plus abouti et le plus autonome de la solution Kelio Mobile Accès, mais il est possible d’en envisager d’autres en fonction de la nature du visiteur. La borne peut servir aux collaborateurs en y intégrant un lecteur de badge, mais également aux services de livraison : un code à 6 chiffres est généré et n’est valide que le temps de la visite », explique Cédric Lampin, responsable marketing de Bodet Software. Ce système peut également être intégré à une GTB et gérer les différents asservissements du bâtiment (éclairage, ouvrants, allumage des postes de travail, ascenseurs…). « Pour la suite, nous envisageons d’intégrer à la borne les technologies NFC, Bluetooth ou Wi-Fi. Nous avons constaté chez Bodet Software que les visiteurs sont les oubliés du contrôle d’accès : ils ne sont pas pris en compte dans les effectifs en cas d’incendie, ne sont pas au fait des règles de sécurité… Notre principal concurrent est aujourd’hui le traditionnel cahier de visite. Concernant la mise en œuvre, nos équipes gèrent intégralement les projets, en direct avec le client final, depuis l’audit des besoins à l’installation des bornes et du logiciel, en passant par la formation des utilisateurs et la maintenance », conclut l’expert.

Des projets en développement

Un exemple parlant est le partenariat mis en place avec La Poste pour développer une nouvelle version de Vigik®, via smartphone. L’objectif est d’équiper les prestataires de services et les agents du service public (agents de la poste, réparateurs, pompiers…) de smartphones, avec un équivalent NFC de la technologie Vigik® embarqué. Ce système générera un code unique, lu par le lecteur, et fournira ainsi des informations sur le visiteur.

Quid de la sécurité informatique ?

Pour mettre en place de telles solutions de contrôle d’accès, le smartphone doit dialoguer avec le Cloud, via liaison GSM (3G, 4G), NFC, Bluetooth ou Wi-Fi. Selon Pascal Le Roux, vice-président de CDVI et vice-président d’IGNES, « un des enjeux centraux est bien évidemment la sécurité numérique, et la puce doit dans ce cas être correctement cryptée pour éviter le clonage ou le piratage. La puce RFID, qui permet de dialoguer en NFC, est constituée d’une antenne 13,56 méga. Il est donc possible d’y intégrer un haut niveau de sécurité ». Cette technologie présente un gros avantage sur le plan sécuritaire, mais un inconvénient mineur qui est celui de la distance de lecture réduite. Il est important d’ajouter que plus le niveau de sécurité est élevé, plus le temps de lecture est long. Un autre élément central est de s’assurer du bon niveau de cryptage du composant qui communique entre le lecteur et le smartphone. « La chaîne de protection se compose donc d’une bonne cryptographie du badge, des éléments communicants, mais aussi d’une bonne protection du réseau, via le Web », précise l’expert. En France, c’est l’ANSSI (Agence nationale de la sécurité des systèmes d’information) qui a la charge de mesurer la vulnérabilité des systèmes en termes de protection numérique. « Au sein d’IGNES, beaucoup d’industriels utilisent ce genre de services et un groupe de travail a été créé, intégrant des industriels et la FIEEC : l’objectif est de mettre en place avec des spécialistes du sujet des protections numériques sur toute la chaîne de valeur, certifiées par la suite par des organismes tiers », poursuit Pascal Le Roux.

Stockage et gestion des données sécurisées

Selon Emmanuel Figueiredo de la société néerlandaise Nedap, « les systèmes de contrôle d’accès par smartphone posent la question du stockage et de la sécurité des données produites. Les informations biométriques, pour un système de contrôle d’accès classique, sont stockées dans le badge et non dans le lecteur et font l’objet de la création d’un fichier CNIL. Pour une solution par smartphone, les données devront donc être stockées au sein même du smartphone pour éviter tout vol via le lecteur ».

Que dit la loi ?

Le législateur ne s’est pas encore penché sur le sujet des badges dématérialisés, mais la FIEEC et le SVEI (équivalent allemand de la FIEEC) travaillent à faire émerger une législation européenne.

Allier contrôle d’accès et GTB

Enfin, ces systèmes de contrôle d’accès par smartphone peuvent être rattachés à une GTB, pour apporter du service tout en améliorant l’efficacité énergétique du bâtiment. L’usager pourra alors scanner son smartphone sur le lecteur, ce qui déclenchera l’appel de l’ascenseur, l’allumage du couloir qu’il doit emprunter pour rejoindre son poste de travail et éventuellement l’allumage de son poste et l’ouverture des ouvrants situés dans son bureau.

Le contrôle d’accès par smartphone doit encore gagner en maturité pour supplanter les solutions actuelles. Cela devrait intervenir rapidement, le temps que la technologie NFC soit embarquée dans l’ensemble des smartphones en circulation. Ces systèmes de contrôle d’accès pourront ainsi fluidifier les allées et venues des collaborateurs ainsi que des visiteurs, tout en assurant le même niveau de sécurité que les badges. En plus, ils permettent la transmission de données supplémentaires, adaptées à la nature du visiteur ou du collaborateur.

Alexandre Arène